Mijëra ruterë të hakuar TP-Link të përdorur në sulmet e marrjes së llogarisë prej vitesh

Hakerët që punojnë në emër të qeverisë kineze po përdorin një botnet prej mijëra ruterash, kamerash dhe pajisjesh të tjera të lidhura me internetin për të kryer sulme shumë evazive me spray fjalëkalimesh kundër përdoruesve të shërbimit cloud të Microsoft Azure, paralajmëroi kompania të enjten.

Rrjeti keqdashës, i përbërë pothuajse tërësisht nga ruterat TP-Link, u dokumentua për herë të parë në tetor 2023 nga një studiues që e quajti atë Botnet-7777. Koleksioni i shpërndarë gjeografikisht i më shumë se 16,000 pajisjeve të komprometuara në kulmin e tij mori emrin e tij sepse ekspozon malware-in e tij keqdashës në portin 7777.

Në korrik dhe përsëri në gusht të këtij viti, studiuesit e sigurisë nga Serbia dhe Team Cymru raportuan se botnet-i ishte ende funksional. Të tre raportet thanë se Botnet-7777 po përdorej për të kryer me mjeshtëri spërkatjen e fjalëkalimit, një formë sulmi që dërgon një numër të madh përpjekjesh për hyrje nga shumë adresa IP të ndryshme. Për shkak se çdo pajisje individuale kufizon përpjekjet për hyrje, fushata e marrjes së llogarisë e koordinuar me kujdes është e vështirë të zbulohet nga shërbimi i synuar.

Të enjten, Microsoft raportoi se CovertNetwork-1658 – emri që Microsoft përdor për të gjurmuar botnet – po përdoret nga shumë aktorë të kërcënimit kinez në një përpjekje për të komprometuar llogaritë e synuara Azure. Kompania tha se sulmet janë “shumë evazive” sepse botnet-i – që tani vlerësohet mesatarisht në rreth 8,000 forca – kërkon mundime për të fshehur aktivitetin keqdashës.

“Çdo aktor kërcënimi që përdor infrastrukturën CovertNetwork-1658 mund të kryejë fushata spërkatjeje fjalëkalimi në një shkallë më të madhe dhe të rrisë në masë të madhe gjasat e kompromisit të suksesshëm të kredencialeve dhe aksesit fillestar në organizata të shumta në një kohë të shkurtër,” shkruajtën zyrtarët e Microsoft. “Kjo shkallë, e kombinuar me qarkullimin e shpejtë operacional të kredencialeve të komprometuara midis CovertNetwork-1658 dhe aktorëve kinezë të kërcënimit, lejon potencialin e kompromiseve të llogarisë në shumë sektorë dhe rajone gjeografike.

Disa nga karakteristikat që e bëjnë të vështirë zbulimin janë:

Përdorimi i adresave IP të komprometuara SOHO

Përdorimi i një grupi rrotullues të adresave IP në çdo kohë të caktuar. Aktorët e kërcënimit kishin në dispozicion mijëra adresa IP të disponueshme. Koha mesatare e përdorimit për një nyje CovertNetwork-1658 është afërsisht 90 ditë.

Procesi i spërkatjes së fjalëkalimit me volum të ulët; për shembull, monitorimi për përpjekje të shumta të dështuara për hyrje nga një adresë IP ose në një llogari nuk do ta zbulojë këtë aktivitet.

Aktiviteti i CovertNetwork-1658 ka rënë në muajt e fundit, por Microsoft vlerësoi se kjo nuk është për shkak se aktorët e kërcënimit kanë kufizuar operacionet e tij. Përkundrazi, botnet-i po “përvetëson infrastrukturë të re me gjurmë gishtash të modifikuar nga ajo që është zbuluar publikisht”.

Një nga grupet e kërcënimit të quajtur Microsoft duke përdorur botnet është gjurmuar me emrin Storm-0940. Grupi synon rregullisht grupet e mendimit, organizatat qeveritare, organizatat joqeveritare, firmat ligjore, bazat industriale të mbrojtjes dhe të tjera në Amerikën e Veriut dhe Evropë. Sapo llogaritë e synuara Azure të komprometohen, aktorët e kërcënimit përpiqen të lëvizin anash në pjesë të tjera të rrjetit të infektuar. Aktorët e kërcënimit gjithashtu përpiqen të nxjerrin të dhëna dhe të instalojnë trojan të aksesit në distancë.

Microsoft shkroi:

Microsoft ka vëzhguar raste të shumta ku Storm-0940 ka fituar akses fillestar në organizatat e synuara duke përdorur kredencialet e vlefshme të marra përmes operacioneve të spërkatjes së fjalëkalimit të CovertNetwork-1658. Në disa raste, Storm-0940 u vëzhgua duke përdorur kredenciale të komprometuara që u morën nga infrastruktura CovertNetwork-1658 në të njëjtën ditë. Kjo dorëzim i shpejtë operacional i kredencialeve të komprometuara është dëshmi e një marrëdhënieje të mundshme të ngushtë pune midis operatorëve të CovertNetwork-1658 dhe Storm-0940.

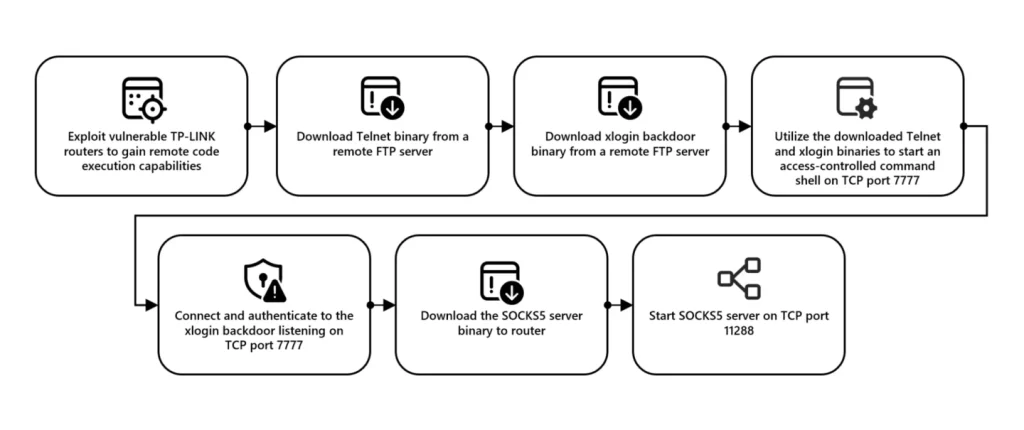

Është e paqartë saktësisht se si janë infektuar fillimisht pajisjet e komprometuara botnet. Cilido qoftë shkaku, pasi pajisjet të shfrytëzohen, aktorët e kërcënimit shpesh marrin veprimet e mëposhtme:

Shkarkoni binarin Telnet nga një server i largët i Protokollit të Transferimit të Skedarit (FTP).

Shkarkoni binary xlogin backdoor nga një server i largët FTP

Përdorni binarët e shkarkuar Telnet dhe xlogin për të nisur një guaskë komandimi të kontrolluar nga aksesi në portin TCP 7777

Lidhu dhe vërteto me dëgjimin e derës së pasme të xlogin në portën TCP 7777

Shkarkoni një server binar të SOCKS5 në ruter

Nisni serverin SOCKS5 në portin TCP 11288.

Microsoft nuk këshilloi se si përdoruesit e ruterave TP-Link dhe pajisjeve të tjera të prekura mund të parandalojnë ose zbulojnë infeksionet. Shumë ekspertë në të kaluarën kanë vërejtur se shumica e pajisjeve të tilla të infektuara nuk mund t’i mbijetojnë një rindezjeje sepse malware nuk mund të shkruajë në ruajtjen e tyre. Kjo do të thotë se rindezja periodike mund të dezinfektojë pajisjen, megjithëse ka gjasa që asgjë të mos e ndalojë riinfeksionin në një moment të mëvonshëm.