Meta dhe Yandex po çanonomizojnë identifikuesit e shfletimit në ueb të përdoruesve të Android-it

Kodi i gjurmimit që Meta dhe Yandex me bazë në Rusi e kanë integruar në miliona faqe interneti po i deanonimizon vizitorët duke abuzuar me protokollet legjitime të internetit, duke bërë që Chrome dhe shfletues të tjerë të dërgojnë fshehurazi identifikues unikë në aplikacionet native të instaluara në një pajisje, kanë zbuluar studiuesit. Google thotë se po heton abuzimin, i cili i lejon Meta dhe Yandex të konvertojnë identifikuesit e përkohshëm të uebit në identitete të përhershme të përdoruesve të aplikacioneve mobile.

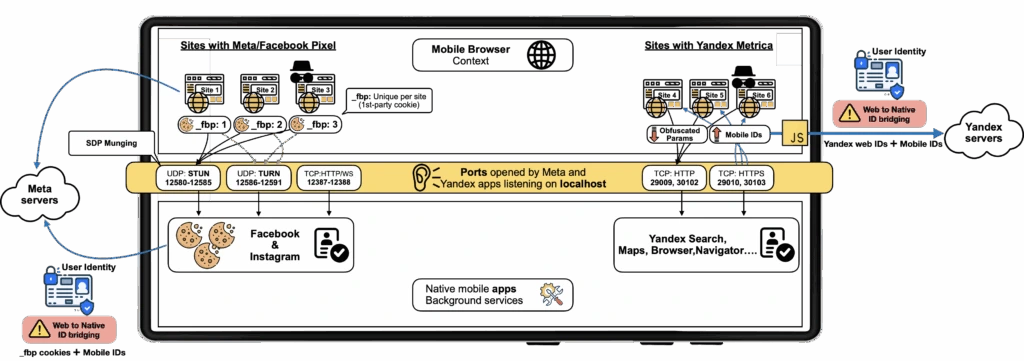

Gjurmimi i fshehtë – i zbatuar në gjurmuesit Meta Pixel dhe Yandex Metrica – i lejon Meta-s dhe Yandex-it të anashkalojnë mbrojtjet thelbësore të sigurisë dhe privatësisë të ofruara si nga sistemi operativ Android ashtu edhe nga shfletuesit që funksionojnë në të. Sandboxing i Android-it , për shembull, izolon proceset për t’i parandaluar ato të bashkëveprojnë me sistemin operativ dhe çdo aplikacion tjetër të instaluar në pajisje, duke ndërprerë aksesin në të dhëna të ndjeshme ose burime të privilegjuara të sistemit. Mbrojtje të tilla si ndarja e gjendjes dhe ndarja e ruajtjes , të cilat janë të integruara në të gjithë shfletuesit kryesorë, ruajnë cookie-t e faqes dhe të dhëna të tjera të lidhura me një faqe interneti në kontejnerë që janë unikë për çdo domen të faqes së internetit të nivelit të lartë për të siguruar që ato janë jashtë kufijve për çdo faqe tjetër.

“Një nga parimet themelore të sigurisë që ekziston në ueb, si dhe në sistemin celular, quhet sandboxing”, tha në një intervistë Narseo Vallina-Rodriguez, një nga studiuesit që qëndron pas zbulimit. “Ju ekzekutoni gjithçka në një sandbox dhe nuk ka ndërveprim brenda elementëve të ndryshëm që funksionojnë në të. Ajo që lejon ky vektor sulmi është të thyejë sandbox-in që ekziston midis kontekstit celular dhe kontekstit të uebit. Kanali që ekziston i lejoi sistemit Android të komunikonte atë që ndodh në shfletues me identitetin që funksionon në aplikacionin celular.”

Anashkalimi—të cilin Yandex e nisi në vitin 2017 dhe Meta shtatorin e kaluar—u lejon kompanive të kalojnë cookie-t ose identifikues të tjerë nga shfletuesit e bazuar në Firefox dhe Chromium në aplikacionet native Android për Facebook, Instagram dhe aplikacione të ndryshme Yandex. Kompanitë më pas mund ta lidhin atë histori të gjerë shfletimi me mbajtësin e llogarisë që është kyçur në aplikacion.

Ky abuzim është vërejtur vetëm në Android dhe provat sugjerojnë se Meta Pixel dhe Yandex Metrica synojnë vetëm përdoruesit e Android. Studiuesit thonë se mund të jetë teknikisht e realizueshme të synohet iOS sepse shfletuesit në atë platformë u lejojnë zhvilluesve të krijojnë në mënyrë programore lidhje localhost që aplikacionet mund t’i monitorojnë në portet lokale.

Megjithatë, në ndryshim nga iOS, Android imponon më pak kontrolle mbi komunikimet lokale të hostit dhe ekzekutimet në sfond të aplikacioneve mobile, thanë studiuesit, ndërsa zbaton gjithashtu kontrolle më të rrepta në proceset e verifikimit të dyqaneve të aplikacioneve për të kufizuar abuzime të tilla. Ky dizajn tepër tolerant i lejon Meta Pixel dhe Yandex Metrica të dërgojnë kërkesa në internet me identifikues të gjurmimit të uebit në porta specifike lokale që monitorohen vazhdimisht nga aplikacionet Facebook, Instagram dhe Yandex. Këto aplikacione më pas mund të lidhin identitetet pseudonimale të uebit me identitetet aktuale të përdoruesve, madje edhe në modalitetet e shfletimit privat, duke deanonimizuar në mënyrë efektive zakonet e shfletimit të përdoruesve në faqet që përmbajnë këta gjurmues.

Meta Pixel dhe Yandex Metrica janë skripte analitike të dizajnuara për të ndihmuar reklamuesit të matin efektivitetin e fushatave të tyre. Meta Pixel dhe Yandex Metrica vlerësohet të jenë instaluar përkatësisht në 5.8 milionë dhe 3 milionë faqe interneti.

Meta dhe Yandex e arrijnë anashkalimin duke abuzuar me funksionalitetin bazë të integruar në shfletuesit modernë celularë që lejon komunikimin midis shfletuesit dhe aplikacionit vendas. Ky funksionalitet i lejon shfletuesit të dërgojnë kërkesa në internet në portet lokale të Android për të krijuar shërbime të ndryshme, duke përfshirë lidhjet mediatike përmes protokollit RTC, ndarjen e skedarëve dhe korrigjimin e gabimeve nga zhvilluesit.

Ndërsa bazat teknike ndryshojnë, si Meta Pixel ashtu edhe Yandex Metrica po kryejnë një “keqpërdorim të çuditshëm të protokollit” për të fituar akses të paverifikuar që Android ofron në portet localhost në adresën IP 127.0.0.1. Shfletuesit i qasen këtyre porteve pa njoftimin e përdoruesit. Aplikacionet native të Facebook, Instagram dhe Yandex dëgjojnë në heshtje ato porte, kopjojnë identifikuesit në kohë reale dhe i lidhin ato me përdoruesin e kyçur në aplikacion.

Një përfaqësues i Google tha se sjellja shkel kushtet e shërbimit për tregun e saj Play dhe pritjet e privatësisë së përdoruesve të Android.

“Zhvilluesit në këtë raport po përdorin aftësitë e pranishme në shumë shfletues në iOS dhe Android në mënyra të paqëllimshme që shkelin hapur parimet tona të sigurisë dhe privatësisë”, tha përfaqësuesi, duke iu referuar njerëzve që shkruajnë JavaScript-in Meta Pixel dhe Yandex Metrica. “Ne kemi zbatuar tashmë ndryshime për të zbutur këto teknika pushtuese dhe kemi hapur hetimin tonë dhe jemi në kontakt të drejtpërdrejtë me palët.”

Meta nuk iu përgjigj pyetjeve të dërguara me email për këtë artikull, por dha deklaratën e mëposhtme: “Ne jemi në diskutime me Google për të adresuar një keqkuptim të mundshëm në lidhje me zbatimin e politikave të tyre. Pasi u njoftuam për shqetësimet, vendosëm ta ndërpresim funksionin ndërsa punojmë me Google për të zgjidhur problemin.”

Në një email, Yandex tha se po e ndërpriste praktikën dhe ishte gjithashtu në kontakt me Google.

“Yandex përputhet në mënyrë strikte me standardet e mbrojtjes së të dhënave dhe nuk i deanonimizon të dhënat e përdoruesve”, shtoi deklarata. “Veçoria në fjalë nuk mbledh asnjë informacion të ndjeshëm dhe ka për qëllim vetëm përmirësimin e personalizimit brenda aplikacioneve tona.”

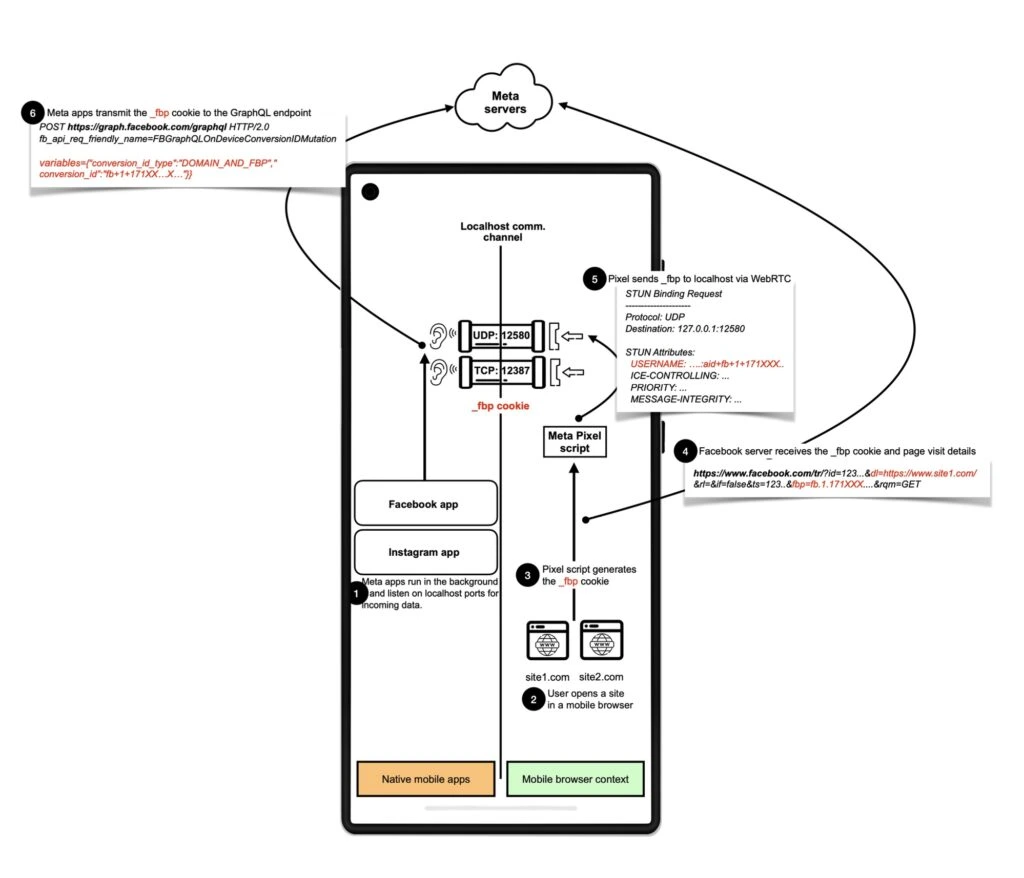

Zhvilluesit e Meta Pixel kanë abuzuar me protokolle të ndryshme për të zbatuar përgjimin e fshehtë që kur filloi kjo praktikë shtatorin e kaluar. Ata filluan duke bërë që aplikacionet të dërgonin kërkesa HTTP në portin 12387. Një muaj më vonë, Meta Pixel ndaloi dërgimin e këtyre të dhënave, edhe pse aplikacionet e Facebook dhe Instagram vazhduan ta monitoronin portin.

Në nëntor, Meta Pixel kaloi në një metodë të re që thirri WebSocket, një protokoll për komunikime dypalëshe, nëpërmjet portit 12387.

Po atë muaj, Meta Pixel përdori gjithashtu një metodë të re që përdorte WebRTC, një protokoll komunikimi peer-to-peer në kohë reale që përdoret zakonisht për të bërë thirrje audio ose video në shfletues. Kjo metodë përdorte një proces të ndërlikuar të njohur si SDP munging, një teknikë për kodin JavaScript për të modifikuar të dhënat e Protokollit të Përshkrimit të Sesionit përpara se të dërgohen. Ende në përdorim sot, SDP munging nga Meta Pixel fut përmbajtjen e cookie-t çelës _fbp në fushat e destinuara për informacionin e lidhjes. Kjo bën që shfletuesi t’i dërgojë ato të dhëna si pjesë të një kërkese STUN te hosti lokal i Android, ku aplikacioni Facebook ose Instagram mund t’i lexojë ato dhe t’i lidhë ato me përdoruesin.

Në maj, një version beta i Chrome prezantoi një zbutje që bllokonte llojin e bllokimit të SDP që përdorte Meta Pixel. Brenda disa ditësh, Meta Pixel e anashkaloi zbutjen duke shtuar një metodë të re që zëvendësoi kërkesat STUN me kërkesat TURN.

Në një postim, studiuesit dhanë një përshkrim të detajuar të cookie-t _fbp nga një faqe interneti në aplikacionin vendas dhe, prej andej, në serverin Meta.

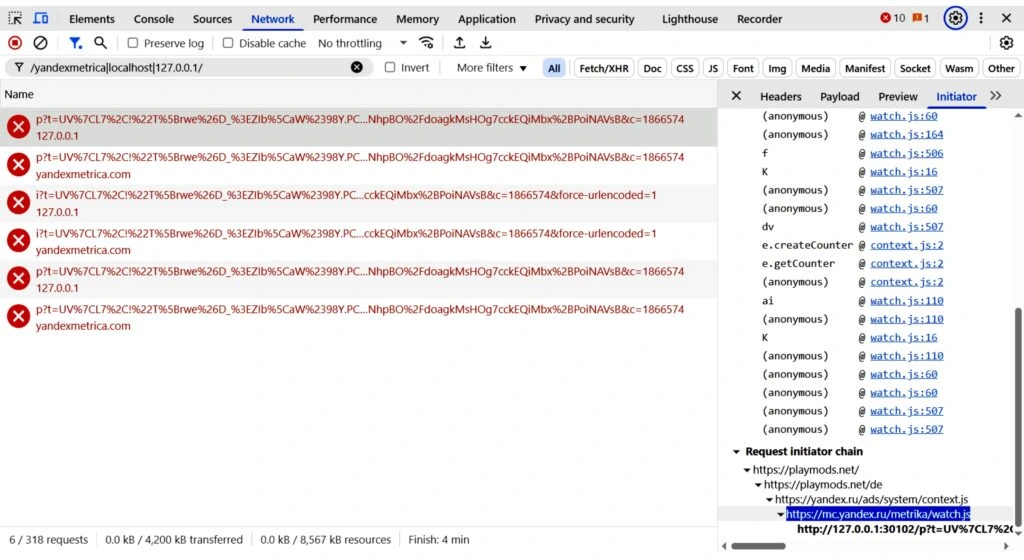

Rasti i parë i njohur i lidhjes së faqeve të internetit të vizituara në shfletuesit Android me identitetet e aplikacioneve nga Yandex Metrica ishte në maj 2017, kur gjurmuesi filloi të dërgonte kërkesa HTTP në portet lokale 29009 dhe 30102. Në maj 2018, Yandex Metrica gjithashtu filloi të dërgonte të dhënat përmes HTTPS në portet 29010 dhe 30103. Të dyja metodat mbetën në fuqi që nga koha e publikimit.

Disa shfletues për Android kanë bllokuar JavaScript-in abuziv në gjurmues. DuckDuckGo, për shembull, tashmë po bllokonte domenet dhe adresat IP të lidhura me gjurmuesit, duke e penguar shfletuesin të dërgonte ndonjë identifikues te Meta. Shfletuesi gjithashtu bllokoi shumicën e domeneve të lidhura me Yandex Metrica. Pasi studiuesit njoftuan DuckDuckGo për listën e zezë të paplotë, zhvilluesit shtuan adresat që mungonin.

Ndërkohë, shfletuesi Brave bllokoi gjithashtu ndarjen e identifikuesve për shkak të listave të tij të gjera të bllokimit dhe zbutjes ekzistuese për të bllokuar kërkesat te localhost pa pëlqimin e qartë të përdoruesit. Vivaldi, një tjetër shfletues i bazuar në Chromium, i përcjell identifikuesit në portet lokale të Android kur është aktivizuar cilësimi i parazgjedhur i privatësisë. Ndryshimi i cilësimit për të bllokuar gjurmuesit duket se pengon rrjedhjen e historikut të shfletimit, thanë studiuesit.

Ilaçet e ndryshme që DuckDuckGo, Brave, Vivaldi dhe Chrome kanë vënë në vend po funksionojnë siç është menduar, por studiuesit paralajmërojnë se ato mund të bëhen joefektive në çdo kohë.

“Çdo shfletues që bën bllokimin e listave ka të ngjarë të hyjë në një garë të vazhdueshme armësh dhe kjo është vetëm një zgjidhje e pjesshme”, tha Vallina Rodriguez për zbutjet aktuale. “Krijimi i listave efektive të bllokimit është i vështirë dhe krijuesit e shfletuesve do të duhet të monitorojnë vazhdimisht përdorimin e këtij lloji të aftësisë për të zbuluar emra të tjerë të hosteve që potencialisht abuzojnë me kanalet localhost dhe më pas të përditësojnë listat e tyre të bllokimit në përputhje me rrethanat.”

Ai vazhdoi:

Ndërkohë që kjo zgjidhje funksionon pasi të dini emrat e hosteve që e bëjnë këtë, nuk është mënyra e duhur për të zbutur këtë problem, pasi gjurmuesit mund të gjejnë mënyra për të aksesuar këtë aftësi (p.sh., përmes emrave më të përkohshëm të hosteve). Një zgjidhje afatgjatë duhet të kalojë përmes projektimit dhe zhvillimit të kontrolleve të privatësisë dhe sigurisë për kanalet e hosteve lokale, në mënyrë që përdoruesit të jenë të vetëdijshëm për këtë lloj komunikimi dhe potencialisht të zbatojnë njëfarë kontrolli ose të kufizojnë këtë përdorim (p.sh., një leje ose disa njoftime të ngjashme të përdoruesit).

Chrome dhe shumica e shfletuesve të tjerë të bazuar në Chromium ekzekutuan JavaScript-in siç kishin ndërmend Meta dhe Yandex. Firefox bëri të njëjtën gjë, megjithëse për arsye që nuk janë të qarta, shfletuesi nuk ishte në gjendje të kryente me sukses ndërprerjen e SDP-së të specifikuar në versionet e mëvonshme të kodit. Pas bllokimit të variantit STUN të ndërprerjes së SDP-së në versionin beta të fillimit të majit, një version prodhimi i Chrome i lëshuar dy javë më parë filloi të bllokonte variantet STUN dhe TURN. Shfletues të tjerë të bazuar në Chromium ka të ngjarë ta zbatojnë atë në javët e ardhshme. Një përfaqësues i Mozilla-s, prodhuesit të Firefox-it, tha se organizata i jep përparësi privatësisë së përdoruesit dhe po e merr seriozisht raportin.

“Ne po hetojmë në mënyrë aktive sjelljen e raportuar dhe po punojmë për të kuptuar plotësisht detajet teknike dhe implikimet e saj,” tha Mozilla në një email. “Bazuar në atë që kemi parë deri më tani, ne i konsiderojmë këto si shkelje të rënda të politikave tona kundër gjurmimit dhe po vlerësojmë zgjidhje për t’u mbrojtur nga këto teknika të reja gjurmimi.”

Studiuesit paralajmërojnë se rregullimet aktuale janë aq specifike për kodin në gjurmuesit Meta dhe Yandex saqë do të ishte e lehtë t’i anashkalonim ato me një përditësim të thjeshtë.

“Ata e dinë se nëse dikush tjetër hyn dhe provon një numër portash të ndryshëm, ata mund ta anashkalojnë këtë mbrojtje”, tha Gunes Acar, studiuesi pas zbulimit fillestar, duke iu referuar ekipit të zhvilluesve të Chrome në Google. “Por ne kuptojmë se ata duan të dërgojnë këtë mesazh se nuk do ta tolerojnë këtë formë abuzimi.”

Studiuesja tjetër Vallina-Rodriguez tha se mënyra më gjithëpërfshirëse për të parandaluar abuzimin është që Android të rishikojë mënyrën se si trajton aksesin në portet lokale.

“Çështja themelore është se qasja në socket-et lokale të hostit është plotësisht e pakontrolluar në Android”, shpjegoi ai. “Nuk ka asnjë mënyrë që përdoruesit të parandalojnë këtë lloj komunikimi në pajisjet e tyre. Për shkak të natyrës dinamike të kodit JavaScript dhe vështirësisë për të mbajtur listat e bllokimit të përditësuara, mënyra e duhur për ta bllokuar këtë vazhdimisht është duke kufizuar këtë lloj qasjeje në platformën mobile dhe nivelin e shfletuesit, duke përfshirë politika më të rrepta të platformës për të kufizuar abuzimin.”

Acar tha se e vuri re për herë të parë Meta Pixel duke hyrë në portet lokale ndërsa vizitonte faqen e internetit të universitetit të tij.

Nuk ka asnjë tregues që Meta ose Yandex e kanë zbuluar gjurmimin te faqet e internetit që strehojnë gjurmuesit ose te përdoruesit fundorë që vizitojnë këto faqe. Forumet e zhvilluesve tregojnë se shumë faqe interneti që përdorin Meta Pixel u kapën në befasi kur skriptet filluan të lidheshin me portet lokale.

“Që nga 5 shtatori, gjurmimi ynë i brendshëm i gabimeve në JS ka sinjalizuar kërkesa të dështuara për marrjen e të dhënave në localhost:12387,” shkroi një zhvillues. “Nuk është bërë asnjë ndryshim nga ana jonë dhe pikseli ekzistues i gjurmimit të Facebook që përdorim ngarkohet nëpërmjet Google Tag Manager.”

A ka ndonjë mënyrë që ta çaktivizoj këtë? pyeti një zhvillues tjetër që hasi në problemin e pashpjegueshëm të aksesit në portin lokal.

Nuk është e qartë nëse gjurmimi nga shfletuesi në aplikacionin vendas shkel ndonjë ligj privatësie në vende të ndryshme. Megjithatë, si Meta ashtu edhe kompanitë që ofrojnë Meta Pixel të saj janë përballur me një sërë padish vitet e fundit duke pretenduar se të dhënat e mbledhura shkelin statutet e privatësisë. Një punim kërkimor nga viti 2023 zbuloi se Meta pixel, i quajtur atëherë Facebook Pixel, “gjurmon një gamë të gjerë aktivitetesh të përdoruesve në faqet e internetit me detaje alarmuese, veçanërisht në faqet e internetit të klasifikuara si kategori të ndjeshme sipas GDPR”, shkurtimi për Rregulloren e Përgjithshme të Mbrojtjes së të Dhënave të Bashkimit Evropian.

Deri më tani, Google nuk ka dhënë asnjë tregues se planifikon të ridizajnojë mënyrën se si Android trajton aksesin në portet lokale. Për momentin, mbrojtja më gjithëpërfshirëse kundër ndjekjes së Meta Pixel dhe Yandex Metrica është të përmbaheni nga instalimi i aplikacioneve Facebook, Instagram ose Yandex në pajisjet Android.