Një cenueshmëri në Discord u lejon hakerëve të ripërdorin ftesa të skaduara në një fushatë malware

Hakerët po rrëmbejnë lidhjet e ftesave të Discord të skaduara ose të fshira për të ridrejtuar përdoruesit në faqe dashakeqe që shpërndajnë trojanë me akses në distancë dhe programe keqdashëse që vjedhin informacion.

Fushata mbështetet në një të metë në sistemin e ftesave të Discord për të shfrytëzuar infeksionet shumëfazore që shmangin motorë të shumtë antivirusësh.

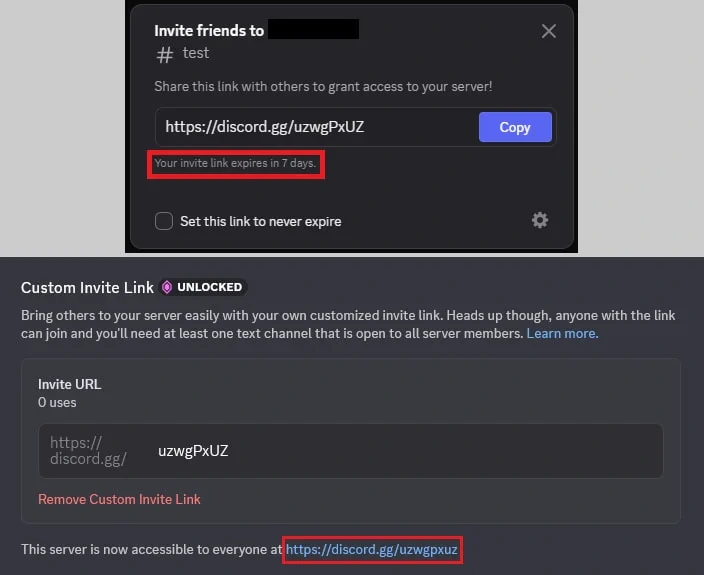

Lidhjet e ftesës në Discord janë URL që i lejojnë dikujt të bashkohet me një server specifik të Discord. Ato përmbajnë një kod ftese, i cili është një identifikues unik që jep akses në një server dhe mund të jetë i përkohshëm, i përhershëm ose i personalizuar – lidhje të personalizuara janë të disponueshme për serverët e ‘nivelit 3’ që paguajnë për përfitime të veçanta.

Si pjesë e avantazheve për serverat e nivelit 3 të Discord, administratorët mund të krijojnë një kod ftese të personalizuar. Për serverat e rregullt, Discord gjeneron automatikisht lidhje ftese të rastësishme dhe mundësia që një e tillë të përsëritet është shumë e ulët.

Megjithatë, hakerët vunë re se kur një server i nivelit 3 humbet statusin e tij të fuqizimit, kodi i ftesës së personalizuar bëhet i disponueshëm dhe mund të rikuperohet nga një server tjetër.

Studiuesit në kompaninë e sigurisë kibernetike Check Point thonë se kjo është e vërtetë edhe në rastin e ftesave të përkohshme të skaduara ose lidhjeve të ftesave të përhershme të fshira.

Ata thonë se “mekanizmi për krijimin e lidhjeve të personalizuara të ftesës, çuditërisht, ju lejon të ripërdorni kodet e ftesës së përkohshme të skaduara dhe, në disa raste, kodet e ftesës së përhershme të fshira”.

Për më tepër, studiuesit thonë se mekanizmi i gabuar i Discord nuk e modifikon kohën e skadimit të një kodi ftese të përkohshëm të gjeneruar tashmë kur e ripërdor atë si një lidhje ftese të përhershme.

“Përdoruesit shpesh gabimisht besojnë se thjesht duke zgjedhur këtë kuti, e kanë bërë ftesën ekzistuese të përhershme (dhe ishte ky keqkuptim që u shfrytëzua në sulmin që vëzhguam)” – Check Point

Një kod ftese me shkronja dhe shifra të vogla nuk mund të regjistrohet për sa kohë që është aktiv. Megjithatë, nëse kodi ka shkronja të mëdha, ai mund të ripërdoret në lidhjet e personalizimit me shkronja të vogla, edhe nëse kodi origjinal është ende i vlefshëm.

Studiuesit e Check Point shpjegojnë se kjo është e mundur sepse Discord ruan dhe krahason lidhjet e personalizuara me shkronja të vogla. Si rezultat, i njëjti kod me shkronja të vogla dhe të mëdha është i vlefshëm për dy servera të veçantë në të njëjtën kohë.

Sulmuesit po monitorojnë ftesat e Discord të fshira ose të skaduara dhe i përdorin ato në një fushatë që ka prekur 1,300 përdorues në SHBA, Mbretërinë e Bashkuar, Francë, Holandë dhe Gjermani, bazuar në numrin e shkarkimeve të Check Point të ngarkesave dashakeqe.

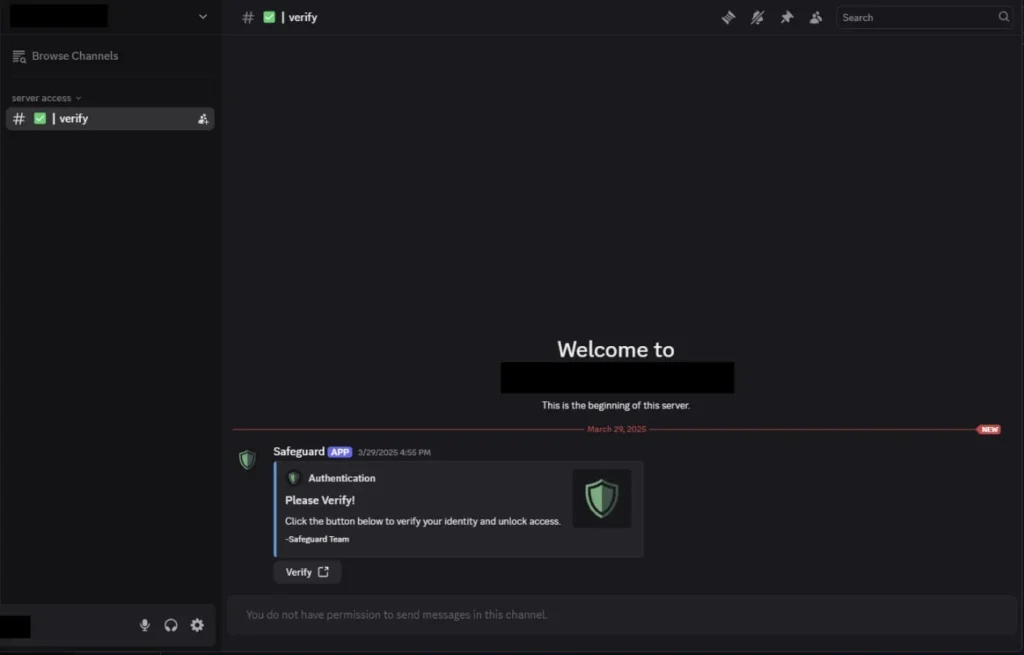

Studiuesit thonë se kriminelët kibernetikë po rrëmbejnë lidhjet e ftesave të Discord nga komunitetet legjitime dhe po i ndajnë ato në mediat sociale ose faqet zyrtare të internetit të komunitetit. Për t’i shtuar besueshmëri mashtrimit, hakerët i projektojnë serverat keqdashës që të duken autentikë.

Serverët keqdashës të Discord i tregojnë vizitorit vetëm një kanal, #verify, dhe një bot i kërkon përdoruesit të kalojë nëpër një proces verifikimi.

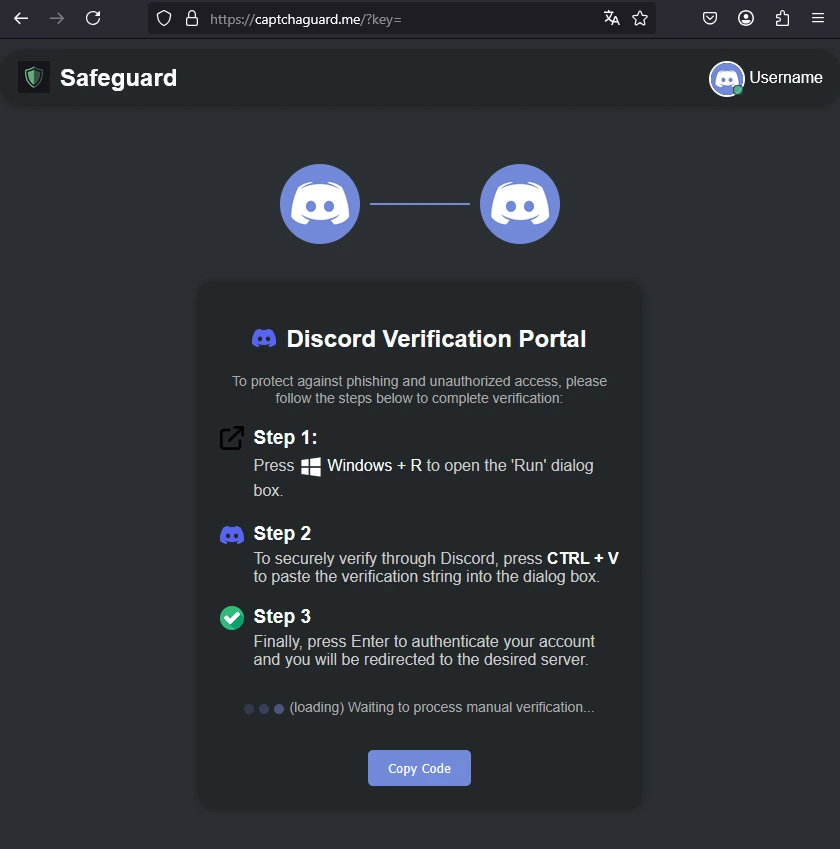

Përpjekja për ta bërë këtë nis një sulm tipik ‘ClickFix’ ku përdoruesi ridrejtohet në një faqe interneti që imiton ndërfaqen e përdoruesit të Discord dhe pretendon se CAPTCHA dështoi të ngarkohej.

Përdoruesit mashtrohen që të hapin manualisht dialogun Run të Windows dhe të ngjisin një komandë PowerShell, të cilën e kishin kopjuar tashmë në kujtesën e përkohshme për ekzekutim.

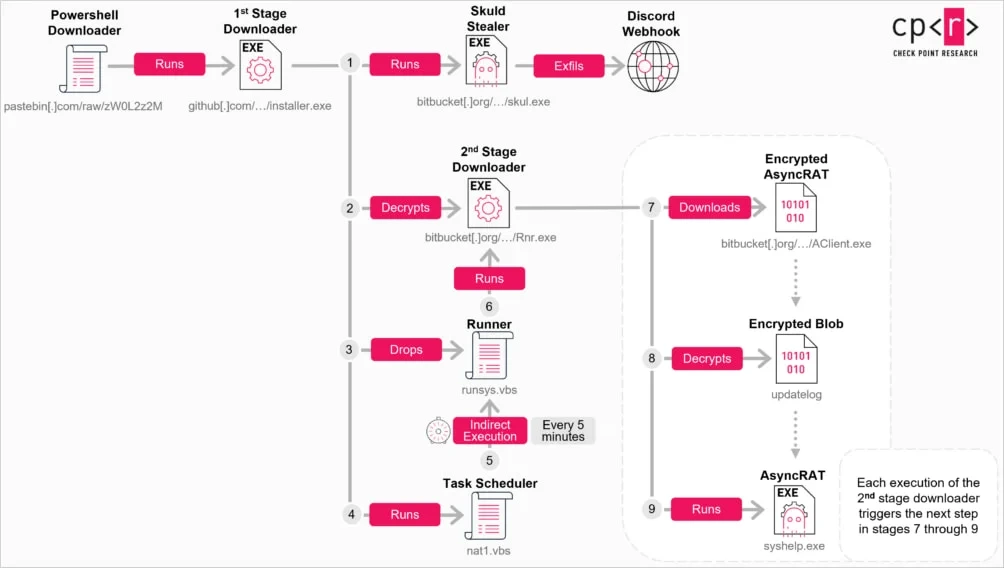

Duke vepruar kështu, shkaktohet një infeksion shumëfazor që përfshin shkarkuesit e PowerShell, ngarkuesit e paqartë të C++ dhe skedarët VBScript.

Ngarkesat përfundimtare shkarkohen nga shërbimi legjitim i bashkëpunimit dhe hostimit të skedarëve të softuerit Bitbucket dhe përfshijnë:

AsyncRAT: I dorëzuar si ‘AClient.exe’, ky është versioni 0.5.8 i malware-it që përdor Pastebin për të marrë adresën e tij C2 në mënyrë dinamike. Aftësitë e tij përfshijnë operacionet e skedarëve, regjistrimin e tasteve dhe aksesin në kamera/mikrofon.

Vjedhësi i Skuld: I dorëzuar si ‘skul.exe’, ky është një vjedhës informacioni që synon kredencialet e shfletuesit, cookie-t, token-et e Discord dhe të dhënat e portofolit të kriptomonedhave (injekton JS për të vjedhur fraza mnemonike dhe fjalëkalime duke përdorur webhook-et e Discord)

ChromeKatz: Një version i personalizuar i mjetit me burim të hapur, i ofruar si ‘cks.exe’, që mund të vjedhë cookie-t dhe fjalëkalimet.

Studiuesit zbuluan se një detyrë e planifikuar shtohet gjithashtu në host për të riekzekutuar ngarkuesin e malware çdo pesë minuta.

Për t’u mbrojtur nga ky kërcënim, rekomandohet që përdoruesit e Discord të shmangin besimin te lidhjet e vjetra të ftesës, veçanërisht ato nga postimet disa muaj më parë, t’i trajtojnë kërkesat e “verifikimit” me kujdes shtesë dhe të mos ekzekutojnë kurrë komanda të kopjuara të PowerShell që nuk i kuptojnë plotësisht.

Për më tepër, administratorëve të serverëve Discord u rekomandohet të përdorin ftesa të përhershme, të cilat janë më të vështira për t’u rrëmbyer.