Google thotë se hakerët po i kthejnë blockchain-et publike në strehimore të pashkatërrueshme për malware

Duke integruar kod të dëmshëm në shtyllën kurrizore kriptografike të rrjeteve blockchain, hakerat po e shndërrojnë në mënyrë efektive një nga teknologjitë më rezistente ndaj ndërhyrjeve në një sistem të qëndrueshëm shpërndarjeje për sulmet kibernetike. Për ekipet e sigurisë kibernetike, gjetjet nxjerrin në pah një sfidë në rritje: e njëjta decentralizim që siguron monedhat dixhitale tani po shfrytëzohet për të fshehur dhe shpërndarë programe keqdashëse përtej mundësive të çdo autoriteti qendror.

Hakerët e lidhur me Korenë e Veriut po përdorin blockchain-e publike të kriptomonedhave për të fshehur dhe shpërndarë kod të dëmshëm, duke adoptuar një teknikë që studiuesit e përshkruajnë si një formë të re të strehimit online të paprekshëm.

Kjo qasje ripërdor dizajnin e kontratave inteligjente të blockchain-it, një sistem i menduar për transparencë dhe besim, për të ruajtur dhe shpërndarë programe keqdashëse në mënyra që janë pothuajse të pamundura për t’u ndërprerë.

Në një raport të publikuar këtë javë, Grupi i Inteligjencës së Kërcënimeve i Google tha se disa grupe hakerash, përfshirë të paktën një që vepron në emër të qeverisë së Koresë së Veriut, janë zhvendosur drejt një metode që kompania e quan EtherHiding. Strategjia përfaqëson atë që studiuesit e përshkruajnë si hosting i papërshkueshëm nga zjarri i gjeneratës së ardhshme, një term që përdoret zakonisht për serverat e vendosur në juridiksione rezistente ndaj urdhrave të zbatimit të ligjit.

Versionet tradicionale të këtyre shërbimeve të paprekshme shpesh veprojnë jashtë vendit, përtej mundësive të marrëveshjeve ndërkombëtare të bashkëpunimit, dhe ofrojnë strehim për operacionet kiberkriminale që shpërndajnë programe keqdashëse, kryejnë fushata phishing ose tregtojnë përmbajtje dixhitale të paligjshme.

EtherHiding eliminon nevojën për shërbime të tilla duke shfrytëzuar vetë strukturën e teknologjisë blockchain. Kontratat inteligjente, të cilat janë aplikacione vetë-ekzekutuese që funksionojnë në libra të decentralizuar si Ethereum ose BNB Smart Chain, ua bëjnë të mundur hakerave të ngulisin kodin direkt në blockchain. Meqenëse këto sisteme janë projektuar të jenë të pandryshueshme dhe rezistente ndaj modifikimit, çdo ngarkesë keqdashëse e ruajtur në këtë mënyrë bëhet në mënyrë efektive e përhershme. Studiuesit vunë re se decentralizimi i natyrshëm i këtyre platformave “ripërdor veçoritë e teknologjisë blockchain për qëllime keqdashëse”.

Pasi të integrohen, kontratat inteligjente keqdashëse mund të ruajnë të dhëna, të shpërndajnë kod të infektuar dhe madje të marrin përditësime në çdo kohë. Kostoja është minimale: krijimi ose ndryshimi i një kontrate zakonisht kushton më pak se 2 dollarë për transaksion, një pjesë e vogël e asaj që mund të kërkojnë shërbimet tradicionale të strehimit nëntokësor. Karakteristikat e anonimitetit të blockchain-it gjithashtu mbrojnë identitetin e sulmuesve dhe natyra e tij e shpërndarë eliminon çdo pikë të vetme kontrolli ose dështimi. Qasja në programet keqdashëse të strehuara në një kontratë inteligjente nuk lë prova në regjistrat e transaksioneve, duke u lejuar hakerëve të rikuperojnë ngarkesat pa lënë gjurmë.

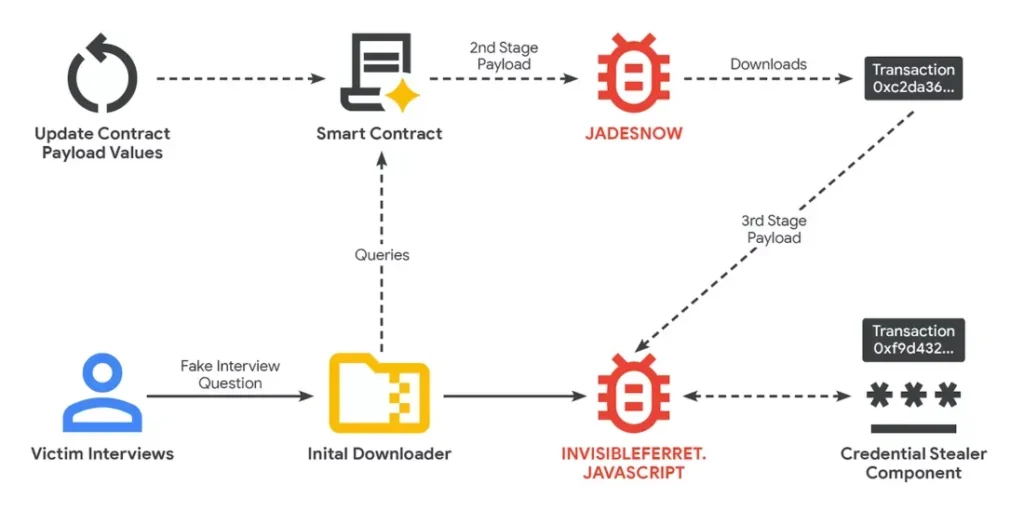

Sulmet e vëzhguara e kombinojnë këtë teknikë të bazuar në blockchain me një fushatë inxhinierie sociale që synon zhvilluesit e softuerëve. Analistët e Google thanë se hakerat që paraqiten si rekrutues i joshin zhvilluesit me oferta pune që kërkojnë që ata të kryejnë detyra teknike. Ato skedarë testimi përmbajnë fshehurazi programe keqdashëse që instalojnë fazën fillestare të infeksionit.

Nga aty, programi keqdashës shpaloset në disa shtresa. Fazat e mëvonshme nuk dorëzohen nga një server i kontrolluar, por në vend të kësaj merren nga kontratat inteligjente keqdashëse në Ethereum dhe BNB Smart Chain. Kjo qasje u lejon sulmuesve të përditësojnë ose ridrejtojnë programet keqdashëse sipas dëshirës, duke qëndruar larg mjeteve tradicionale të monitorimit.

Një nga grupet që përdorin EtherHiding gjurmohet nga Google si UNC5342, një kolektiv i lidhur me operacionet kibernetike të sponsorizuara nga shteti i Koresë së Veriut. Sekuenca e sulmit të tij fillon me një set mjetesh shkarkuese të quajtur JadeSnow, i cili merr ngarkesa dytësore të ruajtura brenda blockchain-eve. Në disa incidente, Google vëzhgoi grupin duke kaluar nga Ethereum në BNB Smart Chain në mes të operacionit – një manovër që mund të sinjalizojë ndarje të brendshme të punës ose taktika të kursimit të kostos, pasi transaksionet BNB zakonisht kanë tarifa më të ulëta. Përdorimi i zinxhirëve të shumtë gjithashtu i ndihmon hakerat të ndërlikojnë përpjekjet e analistëve për të gjurmuar ose bllokuar aktivitetin e tyre.

Një grup tjetër i identifikuar si UNC5142, i cili duket se është i motivuar financiarisht, ka përdorur gjithashtu EtherHiding për fushatat e tij. Google tha se qëndrueshmëria e këtyre modeleve sugjeron që shpërndarja e malware-ve të bazuara në blockchain po bëhet një mjet i preferuar midis aktorëve të kërcënimeve të avancuara.

Aktiviteti kibernetik i Koresë së Veriut është rritur ndjeshëm si në sofistikimin teknik ashtu edhe në ambicien e tij gjatë dekadës së fundit. Ajo që dikur kufizohej në sulme bazike dhe vjedhje, ka evoluar në spiunazh dhe operacione financiare që mbivendosen në shumë sektorë. Firma e analizave të blockchain, Elliptic, raportoi më parë këtë muaj se grupet e lidhura me Korenë e Veriut kanë vjedhur asete dixhitale që tejkalojnë 2 miliardë dollarë që nga fillimi i vitit 2025.