Mashtruesit keqpërdorin Google OAuth për të falsifikuar Google në një sulm të ripërsëritur DKIM

Në një sulm mjaft të zgjuar, hakerët përdorën një dobësi që i lejoi ata të dërgonin një email të rremë që dukej i dorëzuar nga sistemet e Google, duke kaluar të gjitha verifikimet, por duke treguar një faqe mashtruese që mblidhte hyrje.

Sulmuesi përdori infrastrukturën e Google për të mashtruar marrësit për të hyrë në një “portal mbështetës” me pamje legjitime që kërkon kredencialet e llogarisë Google.

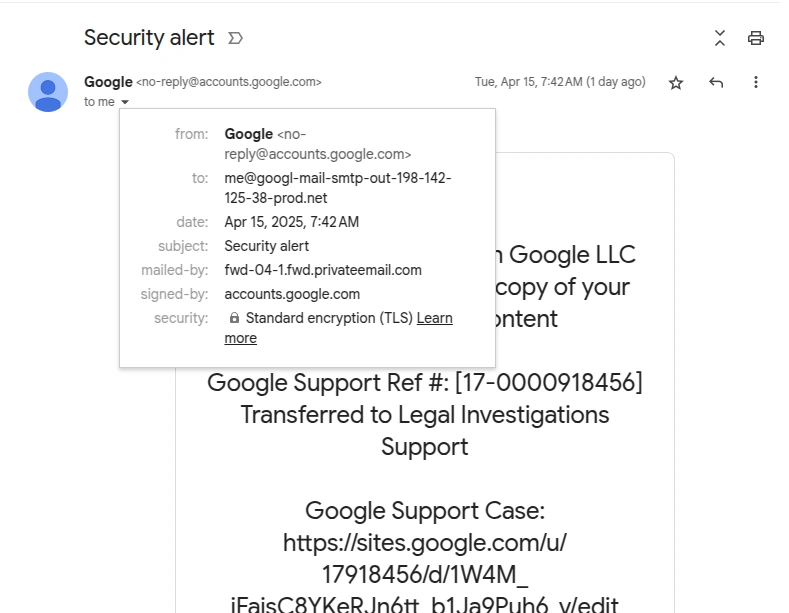

Mesazhi mashtrues dukej se vinte nga “ no-reply@google.com ” dhe kaloi metodën e vërtetimit të postës së identifikuar nga DomainKeys (DKIM), por dërguesi i vërtetë ishte i ndryshëm.

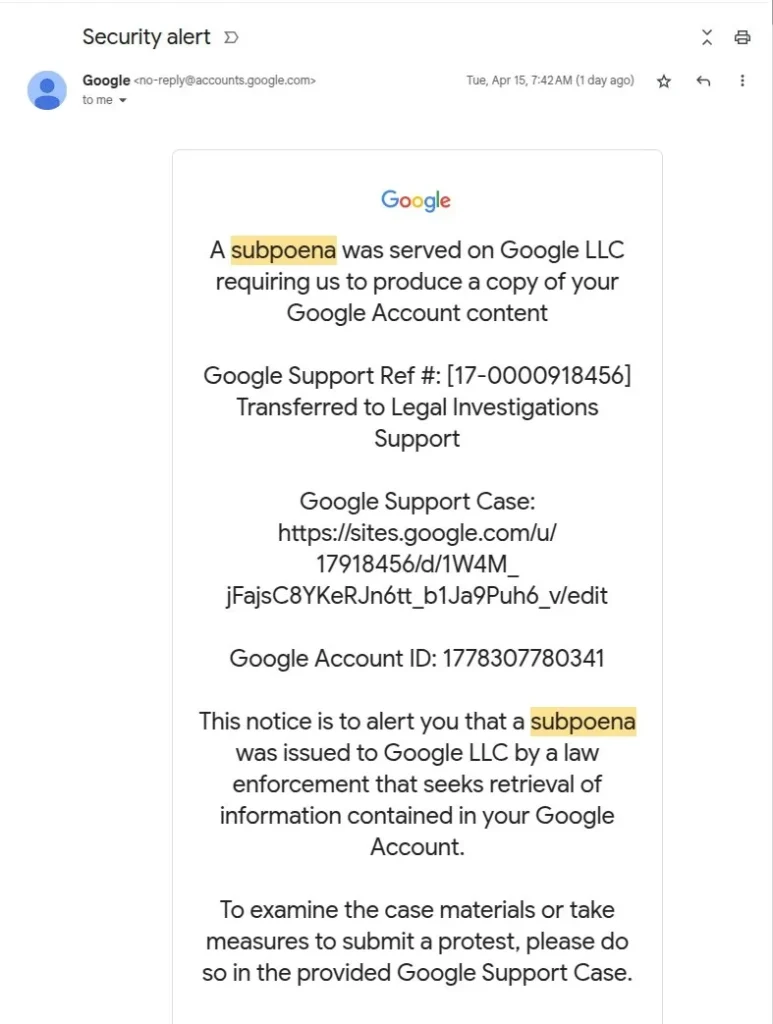

Nick Johnson , zhvilluesi kryesor i Shërbimit të Emrit Ethereum (ENS), mori një alarm sigurie që dukej se ishte nga Google, duke e informuar atë për një thirrje nga një autoritet ligjzbatues që kërkonte përmbajtjen e llogarisë së tij të Google.

Pothuajse gjithçka dukej legjitime dhe Google madje e vendosi atë me alarme të tjera legjitime të sigurisë, të cilat ka të ngjarë të mashtrojnë përdoruesit më pak teknikë që nuk dinë se ku të kërkojnë shenjat e mashtrimit.

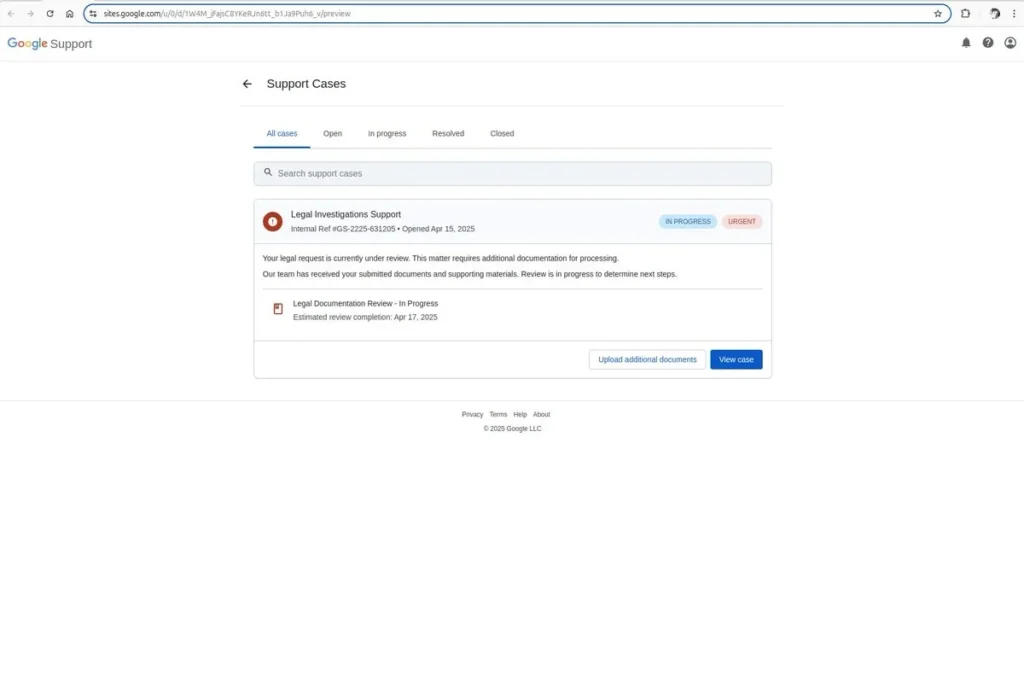

Sidoqoftë, syri i mprehtë i Johnson vuri re se portali i rremë i mbështetjes në email ishte i vendosur në sites.google.com – platforma falas e Google për ndërtimin e ueb-it, gjë që ngriti dyshime.

Duke qenë në një domen të Google, shanset e marrësit për të kuptuar se janë në shënjestër janë më të ulëta.

Johnson thotë se portali i rremë i mbështetjes ishte një dublikatë e saktë e gjësë së vërtetë dhe “i vetmi sugjerim se është një phish është se ai është pritur në sites.google.com në vend të accounts.google.com.

Zhvilluesi beson se qëllimi i faqes mashtruese ishte mbledhja e kredencialeve për të komprometuar llogarinë e marrësit.

Portali i rremë është i lehtë për t’u shpjeguar në mashtrim, por pjesa e zgjuar është dërgimi i një mesazhi që duket se ka kaluar verifikimin DKIM të Google në atë që quhet një sulm phishing i përsëritur DKIM.

Një vështrim më i afërt në detajet e emailit zbulon se titulli i dërguar me postë tregon një adresë të ndryshme nga ajo e mospërgjigjes së Google dhe marrësi është një adresë me@ në një domen që duket sikur menaxhohet nga Google.

Megjithatë, mesazhi u nënshkrua dhe u dorëzua nga Google.

Johnson bashkoi të dhënat dhe zbuloi truket e mashtruesit.

“Së pari, ata regjistrojnë një domen dhe krijojnë një llogari Google për me@domain”. Domeni nuk është aq i rëndësishëm, por ndihmon nëse [sic] duket si një lloj infra. Zgjedhja e ‘unë’ për emrin e përdoruesit është e zgjuar,” shpjegon zhvilluesi.

Sulmuesi më pas krijoi një aplikacion Google OAuth dhe përdori për emrin e tij të gjithë mesazhin e phishing. Në një moment, mesazhi përmbante shumë hapësira të bardha për ta bërë të duket sikur kishte përfunduar dhe për ta ndarë atë nga njoftimi i Google për të pasur akses në adresën e emailit të sulmuesit me@domain.

Kur sulmuesi i dha aplikacionit të tyre OAuth qasje në adresën e tyre të emailit në Google Workspace, Google dërgoi automatikisht një alarm sigurie në atë kuti hyrëse.

“Që kur Google gjeneroi emailin, ai është nënshkruar me një çelës të vlefshëm DKIM dhe i kalon të gjitha kontrollet,” thotë Johnson, duke shtuar se hapi i fundit ishte përcjellja e alarmit të sigurisë tek viktimat.

Dobësia në sistemet e Google është se DKIM kontrollon vetëm mesazhin dhe titujt, pa zarf. Kështu, emaili i rremë kalon vërtetimin e nënshkrimit dhe duket i ligjshëm në kutinë hyrëse të marrësit.

Për më tepër, duke e emërtuar adresën mashtruese me@, Gmail do ta tregojë mesazhin sikur të ishte dorëzuar në adresën e emailit të viktimës.

EasyDMARC, një kompani vërtetimi me email, detajoi gjithashtu sulmin e riprodhimit të phishing DKIM që Johnson përshkroi dhe dha shpjegime teknike për çdo hap.

Një truk i ngjashëm është provuar në platforma të tjera përveç Google. Në mars, një fushatë që synonte përdoruesit e PayPal u mbështet në të njëjtën metodë, ku mesazhet mashtruese vinin nga serverët e postës së kompanisë financiare dhe kalonin kontrollet e sigurisë DKIM.

Testet e BleepingComputer zbuluan se sulmuesi përdori opsionin “adresa e dhuratave” për të lidhur një email të ri me llogarinë e tyre PayPal.

Ka dy fusha kur shtohet një adresë e re dhe sulmuesi ka mbushur njërën me një email dhe ka ngjitur mesazhin e phishing në të dytën.

PayPal dërgon automatikisht një konfirmim në adresën e sulmuesit, i cili e përcjell atë në një listë postare që ua transmeton të gjitha viktimave të mundshme në grup.

BleepingComputer kontaktoi me PayPal për këtë çështje, por nuk mori kurrë një përgjigje.

Johnson gjithashtu paraqiti një raport të gabimeve në Google dhe përgjigja fillestare e kompanisë ishte se procesi po funksiononte siç ishte menduar.

Sidoqoftë, Google më vonë e rishqyrtoi këtë çështje, duke e njohur atë si një rrezik për përdoruesit e tij dhe aktualisht po punon për të rregulluar dobësinë e OAuth.