Microsoft zbulon hakerë rusë që synojnë ambasadat e huaja

Hakerët shtetërorë rusë po synojnë ambasadat e huaja në Moskë me programe keqdashëse të personalizuara që instalohen duke përdorur sulme kundërshtare në mes që veprojnë në nivelin e ofruesve të shërbimeve të internetit, paralajmëroi Microsoft të enjten.

Fushata ka vazhduar që nga viti i kaluar. Ajo shfrytëzon ofruesit e shërbimeve të internetit në atë vend, të cilët janë të detyruar të punojnë në emër të qeverisë ruse. Me aftësinë për të kontrolluar rrjetin e ofruesve të shërbimeve të internetit, grupi kërcënues – të cilin Microsoft e gjurmon me emrin Secret Blizzard – pozicionohet midis një ambasade të synuar dhe pikave fundore me të cilat ato lidhen, një formë sulmi e njohur si një kundërshtar në mes, ose AitM. Ky pozicion i lejon Secret Blizzard të dërgojë objektiva në faqet e internetit keqdashëse që duket se janë të njohura dhe të besueshme.

“Ndërsa më parë vlerësuam me besim të ulët se aktori kryen aktivitete spiunazhi kibernetik brenda kufijve rusë kundër subjekteve të huaja dhe vendase, kjo është hera e parë që mund të konfirmojmë se ata kanë aftësinë ta bëjnë këtë në nivelin e Ofruesit të Shërbimit të Internetit (ISP),” shkruan anëtarët e ekipit të Inteligjencës së Kërcënimeve të Microsoft. “Kjo do të thotë që personeli diplomatik që përdor ISP lokale ose shërbime telekomunikacioni në Rusi janë objektiva shumë të mundshme të pozicionit AiTM të Secret Blizzard brenda këtyre shërbimeve.”

Secret Blizzard është ndër grupet më aktive dhe të sofistikuara të hakerimit të sponsorizuara nga shteti në botë. Ka qenë aktiv që të paktën nga viti 1996 dhe, sipas Agjencisë së Sigurisë Kibernetike dhe Infrastrukturës, është një njësi e Shërbimit Federal të Sigurisë Ruse. Grupi gjurmohet gjithashtu me emra si Turla Venomous Bear, Uroburos, Snake, Blue Python, Wraith, ATG26 dhe Waterbug.

Qëllimi i fushatës është të nxisë objektivat që të instalojnë programe keqdashëse të personalizuara të gjurmuara si ApolloShadow. ApolloShadow, nga ana tjetër, instalon një certifikatë rrënjë TLS që i lejon Secret Blizzard të imitojë në mënyrë kriptografike faqet e internetit të besueshme të vizituara nga një sistem i infektuar brenda ambasadës.

Një AitM që Microsoft e vëzhgoi në shkurt filloi duke vendosur objektiva pas një portali të kapur. Këto portale përdoren gjerësisht në mjedise legjitime për të menaxhuar aksesin në internet në hotele dhe aeroporte duke kërkuar që përdoruesit e sapolidhur të autentifikohen, të japin informacionin e kartës së pagesës ose të pranojnë kushtet e shërbimit.

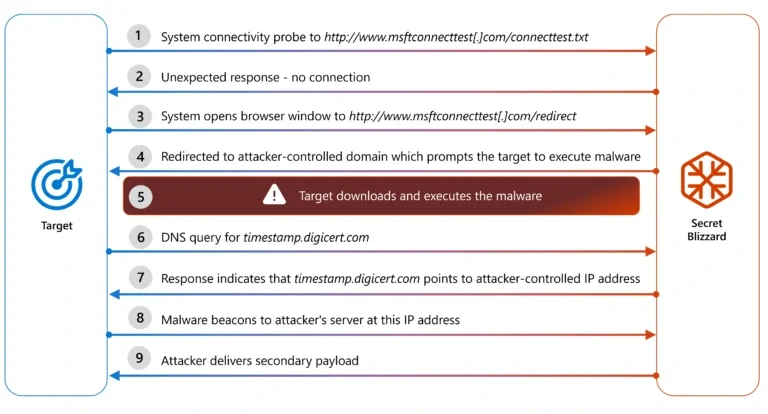

Pasi të jetë pas portalit të kapur, faqja aktivizon Treguesin e Statusit të Lidhshmërisë së Testit të Windows, një shërbim legjitim që përcakton nëse një pajisje ka akses në internet duke dërguar një kërkesë HTTP GET te hxxp://www.msftconnecttest[.]com/redirect. Kjo faqe, nga ana tjetër, e ridrejton shfletuesin te msn[.]com. Siç shpjegoi postimi i së enjtes:

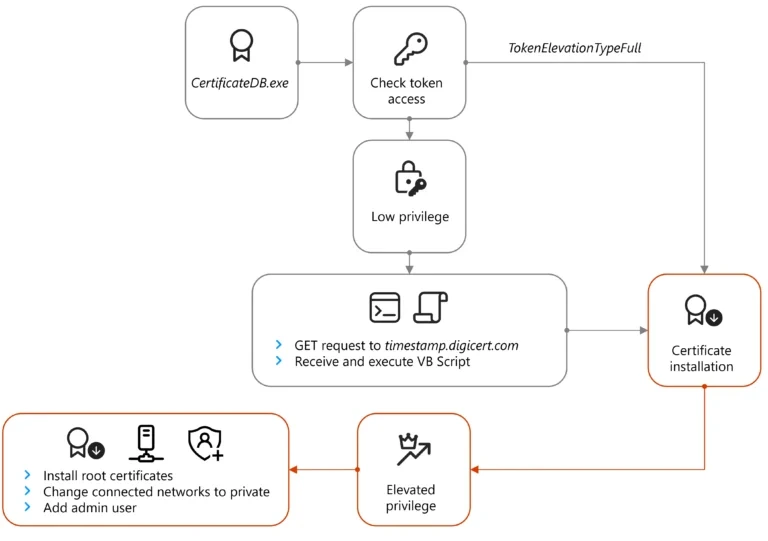

Pasi sistemi hap dritaren e shfletuesit në këtë adresë, sistemi ridrejtohet në një domen të veçantë të kontrolluar nga aktori që ka të ngjarë të shfaqë një gabim validimi të certifikatës i cili e nxit objektivin të shkarkojë dhe ekzekutojë ApolloShadow. Pas ekzekutimit, ApolloShadow kontrollon për nivelin e privilegjit të ProcessToken dhe nëse pajisja nuk po funksionon në cilësimet administrative të parazgjedhura, atëherë malware shfaq dritaren pop-up të kontrollit të aksesit të përdoruesit (UAC) për t’i kërkuar përdoruesit të instalojë certifikata me emrin e skedarit CertificateDB.exe, i cili maskohet si një instalues Kaspersky për të instaluar certifikata rrënjë dhe për të lejuar aktorin të fitojë privilegje të larta në sistem.

Diagrami i mëposhtëm ilustron zinxhirin e infeksionit:

ApolloShadow aktivizon GetTokenInformationTypeAPI-në për të kontrolluar nëse ka të drejta të mjaftueshme të sistemit për të instaluar certifikatën rrënjë. Nëse jo, programi keqdashës përdor një proces të sofistikuar që falsifikon një faqe në hxxp://timestamp.digicert[.]com/registered, e cila nga ana tjetër i dërgon sistemit një ngarkesë të fazës së dytë në formën e një VBScript.

Pasi dekodohet, ApolloShadow rinis veten dhe i paraqet përdoruesit një dritare të Kontrollit të Qasjes së Përdoruesit që kërkon të rrisë aksesin e tij në sistem. (Microsoft ofroi shumë detaje të tjera teknike rreth teknikës në postimin e së enjtes.)

Nëse ApolloShadow tashmë ka të drejta të mjaftueshme të sistemit, programi keqdashës i konfiguron të gjitha rrjetet me të cilat lidhet hosti si private.

“Kjo shkakton disa ndryshime, duke përfshirë lejimin e pajisjes pritëse që të bëhet e zbulueshme dhe zbutjen e rregullave të firewall-it për të mundësuar ndarjen e skedarëve”, shpjegoi Microsoft. “Ndërsa nuk pamë ndonjë përpjekje të drejtpërdrejtë për lëvizje anësore, arsyeja kryesore për këto modifikime ka të ngjarë të zvogëlojë vështirësinë e lëvizjes anësore në rrjet.” (Postimi i Microsoft-it dha gjithashtu detaje teknike rreth kësaj teknike.)

Microsoft tha se aftësia për të bërë që pajisjet e infektuara t’u besojnë faqeve keqdashëse i lejon aktorit kërcënues të ruajë qëndrueshmërinë, me shumë mundësi për t’u përdorur në mbledhjen e inteligjencës.

Kompania po këshillon të gjithë klientët që operojnë në Moskë, veçanërisht organizatat e ndjeshme, që të tunelojnë trafikun e tyre përmes tuneleve të enkriptuara që lidhen me një ofrues të besuar të shërbimeve të internetit.