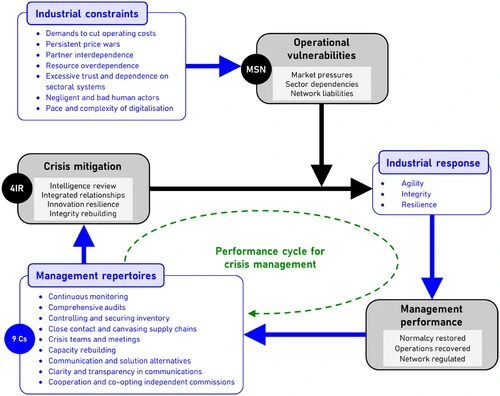

Ndërmarrjet e mëdha në panik pas një sulmi në zinxhirin e furnizimit që zbuloi sekretet e tyre

Softueri me burim të hapur i përdorur nga më shumë se 23,000 organizata, disa prej tyre në ndërmarrje të mëdha, u komprometua me kodin e vjedhjes së kredencialeve pasi sulmuesit fituan akses të paautorizuar në një llogari të mirëmbajtësit, në sulmin më të fundit të zinxhirit të furnizimit me burim të hapur për të prishur internetin.

Paketa e dëmtuar, tj-actions/changed-files, është pjesë e tj-actions, një koleksion skedarësh që përdoret nga më shumë se 23,000 organizata. Tj-actions është një nga shumë Veprimet GitHub, një formë platforme për thjeshtimin e softuerit të disponueshëm në platformën e zhvilluesve me burim të hapur. Veprimet janë një mjet thelbësor për zbatimin e asaj që njihet si CI/CD, shkurt për Integrim të vazhdueshëm dhe vendosje të vazhdueshme (ose dërgim i vazhdueshëm).

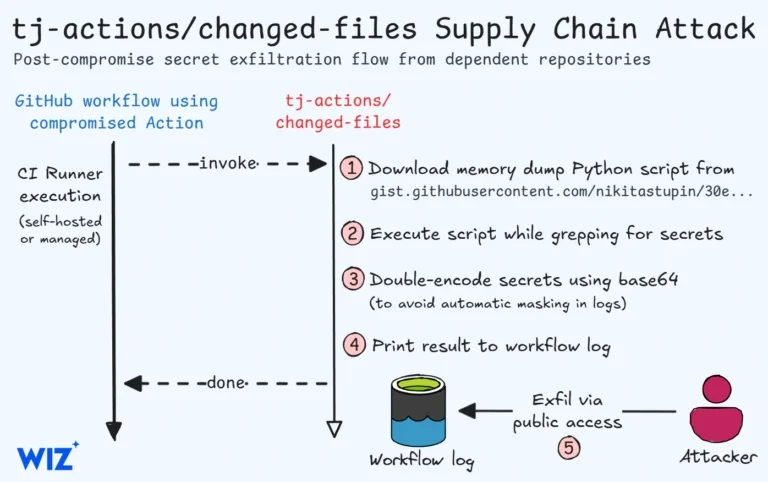

Të premten ose më herët, kodi burimor për të gjitha versionet e tj-actions/skedarëve të ndryshuar mori përditësime të paautorizuara që ndryshuan “etiketat” që përdorin zhvilluesit për t’iu referuar versioneve specifike të kodit. Etiketat treguan drejt një skedari të disponueshëm publikisht që kopjon kujtesën e brendshme të serverëve që e ekzekutojnë atë, kërkon kredencialet dhe i shkruan ato në një regjistër. Më pas, shumë depo të aksesueshme publikisht që ekzekutonin tj-actions përfunduan duke shfaqur kredencialet e tyre më të ndjeshme në regjistrat që mund të shikonte kushdo.

“Pjesa e frikshme e veprimeve është se ata shpesh mund të modifikojnë kodin burimor të depove që po i përdor dhe të kenë akses në çdo variabël sekret që lidhet me një fluks pune”, tha në një intervistë HD Moore, themeluesi dhe CEO i runZero dhe një ekspert në sigurinë me burim të hapur. “Përdorimi më paranojak i veprimeve është auditimi i të gjithë kodit burimor, më pas futja e hash-it specifik të kryerjes në vend të etiketës në … rrjedhën e punës, por kjo është një sherr.”

Siç tregon sulmi i zinxhirit të furnizimit, shumë përdorues të GitHub nuk po ndiqnin këto praktika më të mira. Depot që përdorin veprime tj që u besonin etiketave në vend të hasheve të versioneve të verifikuara përfunduan duke ekzekutuar gërvishtjen/loggerin e memories. Sulmi përbën një kërcënim të mundshëm për çdo depo të tillë, sepse kredencialet nuk duhet të shfaqen kurrë në formë të lexueshme nga njeriu. Rreziku është më i mprehtë për depot që janë të shikueshme publikisht, pasi kredencialet më pas mund të shikohen nga kushdo.

Një mbajtës i tj-actions tha të shtunën se sulmuesi komprometoi disi një kredenciale që përdor @tj-actions-bot për të marrë akses të privilegjuar në depon e komprometuar. Mbajtësi tha se mbeti e paqartë se si u komprometua kredenciali. Fjalëkalimi i përdorur nga roboti është ndryshuar që atëherë dhe për siguri të shtuar, llogaria tani mbrohet nga një çelës kalimi , një formë kredenciale që, siç specifikohet nga Aleanca FIDO, kërkon vërtetim me dy faktorë si parazgjedhje.

Zyrtarët e GitHub thanë në një deklaratë se ata nuk kanë asnjë provë që kompania ose platforma e saj është komprometuar.

“Për shumë kujdes, ne pezulluam llogaritë e përdoruesve dhe hoqëm përmbajtjen në përputhje me Politikat e Përdorimit të Pranueshëm të GitHub”, shkruan zyrtarët. “Ne rivendosëm llogarinë dhe rivendosëm përmbajtjen pasi konfirmuam se të gjitha ndryshimet me qëllim të keq janë rikthyer dhe burimi i kompromisit është siguruar.” Ata vazhduan t’u kujtojnë përdoruesve se duhet “të rishikojnë gjithmonë Veprimet e GitHub ose çdo paketë tjetër që ata përdorin në kodin e tyre përpara se të përditësojnë në versione të reja”.

Sulmi i zinxhirit të furnizimit u vërejt fillimisht nga firma e sigurisë StepSecurity, e cila tha se u vu re përmes një “zbulimi të anomalive kur një pikë përfundimtare e papritur u shfaq në trafikun e rrjetit”. Incidenti dukej se filloi rreth orës 9 të mëngjesit të së shtunës me orën e Paqësorit.

Në një shkrim të veçantë, studiuesit në firmën e sigurisë Wiz thanë se analiza paraprake e sulmit ka vërtetuar tashmë se dhjetëra përdorues të veprimeve tj janë përballur me dëmtim të vërtetë në sulmin e zinxhirit të furnizimit. Studiuesit shkruan:

Gjatë kryerjes së gjuetisë së kërcënimeve në lidhje me këtë aktivitet keqdashës, në disa raste Wiz Threat Research ka vëzhguar vendosjen e një skripti të krijuar për të hedhur sekretet si pjesë e ekzekutimit të ngarkesës me qëllim të keq. Për më tepër, Wiz Threat Research deri më tani ka identifikuar dhjetëra depo të prekura nga veprimi keqdashës i GitHub, duke përfshirë depo të operuara nga organizata të ndërmarrjeve të mëdha. Në këto depo, ngarkesa me qëllim të keq u ekzekutua me sukses dhe shkaktoi rrjedhje të sekreteve në regjistrat e rrjedhës së punës. Disa nga sekretet e zbuluara që kemi identifikuar deri më tani përfshijnë çelësat e vlefshëm të aksesit AWS, GitHub Personal Access Tokens (PAT), npm [tokenat], çelësat privatë RSA dhe më shumë.

Incidenti i tj-actions është shembulli më i fundit i një sulmi të zinxhirit të furnizimit në një paketë me burim të hapur të përdorur gjerësisht. Vitin e kaluar, një zhvillues i vetëm që punonte për Microsoft-in zbuloi praninë e një dere të pasme që ishte vendosur qëllimisht në xz Utils, një mjet për kompresimin e të dhënave me burim të hapur i përdorur nga miliona organizata, shumë prej tyre kompani të Fortune 500. Me fat, porta e pasme, e cila u dha sulmuesve mundësinë për t’u identifikuar në çdo server me akses të privilegjuar, u zbulua vetëm disa javë përpara se të planifikohej të hynte në versionet e prodhimit të Linux. Sulmet e tjera të fundit të zinxhirit të furnizimit janë mbuluar këtu dhe këtu.

Kushdo përgjegjës për një sistem që përdor tj-veprime duhet të inspektojë me kujdes sistemet e tyre për të kontrolluar për shenja kompromisi. Sulmi i zinxhirit të furnizimit duhet të shërbejë gjithashtu si shtysë për administratorët që të rishikojnë çdo Veprim GitHub që përdorin për t’u siguruar që përdorin hash kriptografik, në vend të etiketave, që tregojnë kodin që është verifikuar më parë. Postimet e mësipërme nga StepSecurity dhe Wiz ofrojnë udhëzime të dobishme, siç bën edhe ky nga Semgrep.