Programi komercial spiun “Landfall” ka vepruar pa pengesë në telefonat Samsung për gati një vit

Një ditë tjetër, një tjetër sulm me programe keqdashëse ndaj telefonave inteligjentë. Studiuesit në Njësinë 42, krahu i inteligjencës së kërcënimeve të Palo Alto Networks, kanë zbuluar një program spiun të sofistikuar të njohur si “Landfall” që synon telefonat Samsung Galaxy. Studiuesit thonë se kjo fushatë shfrytëzoi një shfrytëzim zero-day në softuerin Samsung Android për të vjedhur një mori të dhënash personale dhe ishte aktiv për gati një vit. Për fat të mirë, dobësia themelore tani është korrigjuar dhe sulmet ka shumë të ngjarë të kenë qenë të synuara ndaj grupeve specifike.

Njësia 42 thotë se Landfall u shfaq për herë të parë në korrik 2024, duke u mbështetur në një të metë softueri që tani është kataloguar si CVE-2025-21042. Samsung lëshoi një patch për telefonat e saj në prill 2025, por detajet e sulmit janë zbuluar vetëm tani.

Edhe nëse do të ishit atje duke kërkuar në cepat më të errët të internetit në vitin 2024 dhe në fillim të vitit 2025 me një pajisje Samsung Galaxy, nuk ka gjasa të infektoheni. Ekipi beson se Landfall u përdor në Lindjen e Mesme për të synuar individë për mbikëqyrje. Aktualisht është e paqartë se kush qëndronte pas sulmeve.

Landfall është veçanërisht dinak sepse njihet si një sulm pa klikime, i cili mund të kompromentojë një sistem pa përfshirjen e drejtpërdrejtë të përdoruesit. Njësia 42 e dalloi Landfall vetëm për shkak të dy gabimeve të ngjashme që u korrigjuan në Apple iOS dhe WhatsApp. Kur kombinoheshin, këto dy shfrytëzime do të mundësonin ekzekutimin e kodit në distancë, kështu që ekipi filloi të kërkonte shfrytëzime që mund ta bënin këtë. Ata gjetën disa skedarë imazhesh keqdashëse të ngarkuar në VirusTotal që zbuluan sulmin Landfall.

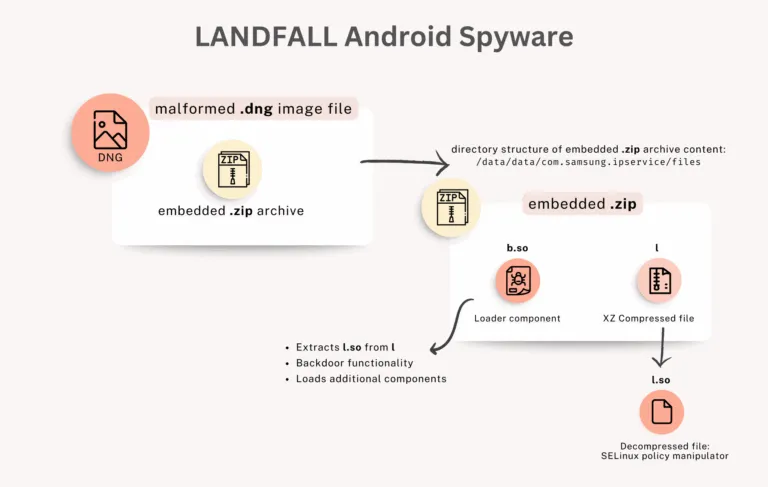

Një skedar tradicional imazhi nuk është i ekzekutueshëm, por disa skedarë imazhi mund të keqformohen në një mënyrë që mbart kod të dëmshëm. Në rastin e Landfall, sulmuesit përdorën skedarë DNG të modifikuar, një lloj skedari të papërpunuar bazuar në formatin TIFF. Brenda këtyre skedarëve DNG, aktorët e panjohur të kërcënimit kishin integruar arkiva ZIP me ngarkesa të dëmshme.

Përpara përditësimit të prillit 2025, telefonat Samsung kishin një dobësi në bibliotekën e tyre të përpunimit të imazheve. Ky është një sulm pa klikim sepse përdoruesi nuk ka nevojë të nisë asgjë. Kur sistemi përpunon imazhin keqdashës për shfaqje, ai nxjerr skedarët e bibliotekës së objekteve të përbashkëta nga skedari ZIP për të ekzekutuar programin spiun Landfall. Ngarkesa gjithashtu modifikon politikën SELinux të pajisjes për t’i dhënë Landfall leje dhe akses të zgjeruar në të dhëna.

Skedarët e infektuar duket se u janë dërguar objektivave nëpërmjet aplikacioneve të mesazheve si WhatsApp. Njësia 42 vëren se kodi i Landfall i referohet disa telefonave specifikë Samsung, duke përfshirë Galaxy S22, Galaxy S23, Galaxy S24, Galaxy Z Flip 4 dhe Galaxy Z Fold 4. Pasi të aktivizohet, Landfall i drejtohet një serveri të largët me informacion bazë të pajisjes. Operatorët më pas mund të nxjerrin një mori të dhënash, si ID-të e përdoruesit dhe të harduerit, aplikacionet e instaluara, kontaktet, çdo skedar të ruajtur në pajisje dhe historikun e shfletimit. Gjithashtu mund të aktivizojë kamerën dhe mikrofonin për të spiunuar përdoruesin.

Heqja e programit spiun nuk është një detyrë e lehtë. Për shkak të aftësisë së tij për të manipuluar politikat e SELinux, ai mund të depërtojë thellë në softuerin e sistemit. Ai gjithashtu përfshin disa mjete që ndihmojnë në shmangien e zbulimit. Bazuar në dorëzimet e VirusTotal, Njësia 42 beson se Landfall ishte aktiv në vitin 2024 dhe në fillim të vitit 2025 në Irak, Iran, Turqi dhe Marok. Kompania sugjeron se dobësia mund të ketë qenë e pranishme në softuerin e Samsung nga Android 13 deri në Android 15.

Njësia 42 thotë se disa skema emërtimi dhe përgjigje të serverëve kanë ngjashmëri me spiunazhin industrial të zhvilluar nga firma të mëdha të inteligjencës kibernetike si NSO Group dhe Variston. Megjithatë, ata nuk mund ta lidhin drejtpërdrejt Landfall me ndonjë grup të veçantë. Ndërsa ky sulm ishte shumë i synuar, detajet tani janë të hapura dhe aktorë të tjerë kërcënimi tani mund të përdorin metoda të ngjashme për të hyrë në pajisjet e papajisura. Kushdo që ka një telefon Samsung të mbështetur duhet të sigurohet që është në patch-in e prillit 2025 ose më vonë.